Definicja, podział i rodzaje przestępstw komputerowych

Przestępczość komputerowa czy utożsamiane z nią cyberprzestępstwo silnie związane z rozwojem nowych technologii, jak każde zjawisko, wymaga odpowiedniego zdefiniowania. Jest to pojęcie nieprecyzyjne. Z badań wynika, że należałoby je traktować bardziej jako hasło niż konkretne określenie przestępnego działania. Zarówno w literaturze przedmiotu, jak i w unormowaniach wypracowanych przez organizacje o charakterze europejskim czy międzynarodowym, można dostrzec brak powszechnej zgody co do jednoznacznego określenia pojęcia, pod którym należy rozumieć ogólnie przyjętą grupę czynów zabronionych polegających na naruszaniu dóbr prawnie chronionych poprzez posługiwanie się elektronicznym systemem do przetwarzania informacji1. Należy też przy tym zaznaczyć, że na gruncie kodeksu karnego pojęcie przestępczości komputerowej nie jest jednoznacznie zdefiniowane.

Od momentu, kiedy komputery przestały być domeną instytucji rządowych, a liczba czynów przestępnych z ich użyciem zaczęła wzrastać, wielu przedstawicieli doktryny starało się wypracować odpowiednie definicje. W latach 80. Ulrich Sieber uznał przestępstwa komputerowe za nieetyczne, nieupoważnione i bezprawne zachowania odnoszące się do przetwarzania i/lub przekazywania danych. Stwierdził też jednak, że nie ma jednoznacznie określonej definicji przestępczości komputerowej2. To samo stanowisko reprezentuje opinia Andrzeja Adamskiego3 – ciągły postęp techniczny nie sprzyja stabilności przyjmowanych przez piśmiennictwo definicji przestępstwa komputerowego.

W szerokim ujęciu pod pojęciem przestępczości komputerowej należy rozumieć „wszelkie zachowania przestępne związane z funkcjonowaniem elektronicznego przetwarzania danych, polegające zarówno na naruszaniu uprawnień do programu komputerowego, jak i godzące bezpośrednio w przetwarzaną informację, jej nośnik i obieg w komputerze oraz cały system połączeń komputerowych, a także w sam komputer“4.

Adamski wskazuje, że należy rozróżniać przestępstwa komputerowe w dwóch ujęciach. W aspekcie materialno-prawnym, gdzie systemy, dane i programy komputerowe są przedmiotem zamachu lub gdzie poprzez elektroniczne systemy informacji naruszane są dobra prawne tradycyjnie chronione przez powszechnie obowiązujące prawo, oraz w aspekcie karnoprocesowym, który mówi o tym, że system komputerowy może zawierać potencjalne dowody działalności przestępczej5.

Jeden z najważniejszych aktów międzynarodowych regulujących przestępczość komputerową, a mianowicie Traktat Rady Europy ds. zagrożenia cyberprzestępczością definiuje pojęcie „przestępstwa komputerowego” jako działalność przestępczą przeciwko zawartości danych oraz łamaniu praw autorskich. Międzynarodowa Organizacja Policji Kryminalnych – Interpol przedstawia przestępczość komputerową jako obejmującą czyny skierowane przeciwko systemowi komputerowemu i czyny dokonane przy użyciu komputera jako narzędzia.

Różnorodność definicji wpływa także na próby oddzielenia od siebie takich pojęć jak „przestępczość komputerowa”, „przestępczość internetowa”6, „cyberprzestępczość” itp. Jednakże na potrzeby niniejszej pracy uznam je za pojęcia ze sobą tożsame.

Podział przestępstw komputerowych stanowi równie niełatwe zagadnienie. Jako pierwszy podjął się tego Hugon Cornwall7, wyróżniając cztery główne zjawiska:

-

Przestępstwa niemożliwe do dokonania poza środowiskiem komputerowym:

- zmiany dokonywane z użyciem komputera na oprogramowaniu i zbiorach danych;

- zamachy dokonywane na urządzeniach systemów informatycznych oraz ich kradzież;

- kradzież materiałów służących do eksploatacji systemów komputerowych;

- nieuprawnione uzyskanie dostępu do komputera (hacking).

-

Przestępstwa, których dokonanie ułatwia użycie komputera:

- oszustwa (fikcyjne transakcje finansowe, manipulowanie i fałszowanie danymi wejściowymi);

- fałszerstwa, kradzież tożsamości (używanie cudzego nazwiska);

- kradzieże informacji;

- podsłuch.

- Przestępstwa dokonywane przy biernym stosowaniu komputerów (np. szkody w interesach gospodarczych).

- Przestępstwa popełniane z wykorzystaniem komputerów przez profesjonalnych przestępców8. Sieber wyróżnia tu m.in.:

- przestępstwa związane z naruszeniem ochrony danych (np. tajemnicy urzędowej, bankowej, zawodowej, danych osobowych);

-

przestępstwa gospodarcze z użyciem komputerów, takie jak:

- manipulacje komputerowe, do których możemy zaliczyć np. nadużycia kart bankomatowych, manipulowanie stanem kont bankowych czy nadużycia telekomunikacyjne;

- sabotaż i szantaż komputerowy;

- hacking komputerowy;

- szpiegostwo komputerowe;

- kradzież oprogramowania i inne formy piractwa dotyczące produktów przemysłu komputerowego;

-

inne rodzaje przestępstw:

- rozpowszechnianie za pomocą komputerów informacji rasistowskich, pornograficznych czy pochwalających użycie przemocy;

- użycie techniki komputerowej w tradycyjnych rodzajach przestępstw9.

Wspomniany wcześniej Interpol w swoich pracach przyjmuje następującą klasyfikację:

-

Naruszenie praw dostępu do zasobów, które obejmują w szczególności:

- hacking;

- przechwytywanie danych;

- kradzież czasu.

- Modyfikacja zasobów przy użyciu bomby logicznej, robaka komputerowego, konia trojańskiego czy wirusa.

-

Oszustwa z użyciem komputera, przede wszystkim:

- oszustwa związane z płatnościami (bankomaty);

- podrabianie urządzeń wejścia lub wyjścia (np. kart magnetycznych);

- oszustwa polegające na podaniu nieprawdziwych danych identyfikacyjnych;

- oszustwa dotyczące systemów sprzedaży;

- oszustwa dokonywane w systemach telekomunikacyjnych.

-

Kopiowanie programów, w szczególności:

- gier komputerowych w wielorakich postaciach;

- oprogramowań komputerowych;

- topografii układów scalonych.

- Sabotaż obejmujący sprzęt komputerowy i oprogramowanie.

- Przestępstwa dokonywane z użyciem BBS-ów10.

- Posiadanie materiałów zabronionych prawem.

- Ogólnie pojęta przestępczość w sieci Internet11.

Do lat 90. problematyka nadużyć spowodowanych wykorzystaniem komputera nie stanowiła większego zagrożenia i nie skupiała uwagi organizacji rządowych czy międzynarodowych. Stały wzrost incydentów i strat wynikających z takich działań zwrócił uwagę ONZ, które podjęło się uruchomienia badań nad przestępczością zorganizowaną, gdzie problem nadużyć komputerowych zakwalifikowano do formy przestępczości transgranicznej12. Później pojawiły się inne stanowiska, rekomendacje i regulacje organizacji rządowych i międzynarodowych. Jednym z podstawowych podziałów, obowiązującym w środowisku międzynarodowym, jest klasyfikacja Komitetu Ekspertów Rady Europy, który w oparciu o Zalecenie nr R(89)9 Komitetu Ministrów Rady Europy, sporządził raport przedstawiający minimalny i fakultatywny podział przestępstw, które powinny być regulowane przez ustawodawstwa krajów członkowskich. Podział ten jako pierwszy obligował wszystkie państwa członkowskie, zawierał on:

- oszustwa komputerowe;

- fałszerstwa komputerowe;

- nieuprawnione uzyskanie dostępu do systemu komputerowego;

- sabotaż komputerowy;

- bezprawne powielanie półprzewodników;

- zniszczenie programów albo danych komputerowych;

- piractwo komputerowe (cybersquatting);

- podsłuch komputerowy.

Lista fakultatywna zawierała czyny, takie jak: modyfikacja danych lub programów komputerowych, szpiegostwo komputerowe, korzystanie z komputera czy programu komputerowego bez odpowiedniego zezwolenia13.

23 września 2001 r. zwieńczeniem tych prac stało się przyjęcie przez Komitet Rady Europy Konwencji Rady Europy nr 187 o cyberprzestępczości. Dokument ten wyróżnia następujące przestępstwa:

-

przeciwko poufności, integralności i dostępności danych informatycznych i systemów (art. 1–6 konwencji):

- nielegalny dostęp (hacking);

- nieuprawnione przechwytywanie danych;

- naruszenie integralności danych;

- naruszenie integralności systemu;

- niewłaściwe użycie urządzeń.

-

Przestępstwa komputerowe (art. 7–8):

- fałszerstwo komputerowe;

- oszustwo komputerowe.

- Przestępstwo komputerowe ze względu na charakter zawartych informacji, w tym przestępstwa związane z rozpowszechnianiem pornografii dziecięcej (art. 9).

- Przestępstwa związane z naruszeniem praw autorskich i pokrewnych (art. 10).

Przestępczość komputerowa i internetowa w 2001 r. została również podzielona na kategorie podczas zjazdu Stowarzyszenia Kryminalistycznego w Anglii (Huntingdon). Jednak tutaj wzięto pod uwagę nie tylko technikę działania przestępcy, ale również charakter popełnianych czynów. W związku z tym cyberprzestępstwa możemy podzielić na:

- przestępstwa komputerowe ułatwione przez system komputerowy lub sam komputer (computer assisted);

- przestępstwa komputerowe popełnione dzięki komputerom (computer enabled);

- przestępstwa komputerowe, których popełnienie jest niemożliwe bez użycia technik komputerowych14.

Przestępstwa komputerowe, internetowe, cyberataki – skala zjawiska

Zjawisko przestępczości komputerowej wyróżnia się czterema głównymi cechami:

- dużą „ciemną” liczbą incydentów;

- niskim prawdopodobieństwem wykrycia sprawcy;

- niechętnym informowaniem policji o zaistniałym zdarzeniu;

- lekceważeniem przez pokrzywdzonych środków bezpieczeństwa15.

Sam ten podział uświadamia, że trudno określić rozmiary i tendencje przestępczości komputerowej.

Sieć Internet, za pomocą której dochodzi do najliczniejszych incydentów, stanowi medium, które wykorzystywane jest do takich działań, jak prostytucja, propagowanie przemocy, ekstremizmy polityczne, oszustwa, elektroniczne „pranie pieniędzy”, przestępcze wymuszenia, sabotaż, szpiegostwo, nagminne naruszanie praw autorskich, a nawet naruszanie nietykalności osobistej czy zabójstwa (przykładem może tutaj być zmiana danych informatycznych dotyczących leczenia pacjentów – zmiana leku lub jego dawki może okazać się śmiertelna)16.

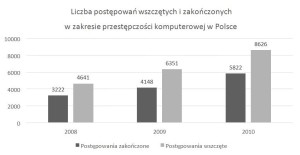

Do niedawna nawet w krajach Europy Zachodniej dość rzadko prowadzono badania na temat wpływu nowoczesnych technologii przetwarzania informacji na działania przestępne. Jednakże policyjne statystyki, prowadzone m.in. w Polsce, jednoznacznie wskazują na tendencję wzrostową.

Analizując statystyki Komendy Głównej Policji, można też zauważyć, że oszustwa popełnianie w Internecie to dominująca forma przestępstw komputerowych. W 2010 r. stanowiły one 91% wśród wszczętych postępowań. Pozostałe 8% oraz niecały 1% to przestępstwa spenalizowane odpowiednio w artykułach 268, 268a k.k. (udaremnienie uzyskania informacji lub dostępu do danych informatycznych) oraz szeroko pojęty hacking.

Specyficzny charakter mają tu statystyki dotyczące strat finansowych spowodowanych działalnością przestępczą. Jest to zazwyczaj wywoływane niefunkcjonowaniem serwerów czy utratą informacji handlowych, co często pociąga za sobą bardzo przykre konsekwencje zarówno dla małych, jak i dużych firm.

| Rok | Ujawnione straty w zł | Mienie odzyskane w zł | Mienie zabezpieczone w zł |

| 2008 | 6 722 326 | 192 033 | 458 351 |

| 2009 | 78 146 235 | 462 679 | 543 985 |

| 2010 | 16 477 833 | 143 565 | 1 075 574 |

Tabela 1. Straty majątkowe spowodowane komputerową działalnością przestępczą, Źródło: KGP

Polska rzeczywistość niewiele odbiega od tej międzynarodowej. Co roku wiele znanych firm z branży zajmującej się bezpieczeństwem komputerowym prowadzi analizę zaobserwowanych incydentów. Jedną z nich jest dział Risk Team firmy Verizon. W 201217 i 2013 r.18 podsumował on informacje dotyczące naruszenia poufności danych zebranych we współpracy z organami ścigania z USA, Australii, Holandii, Wielkiej Brytanii i Irlandii.

W oparciu o 855 incydentów zauważono, że:

- w blisko 70% wypadkach użyto złośliwego oprogramowania;

- ofiarą padały zarówno małe, jak i duże organizacje – w tych pierwszych celem ataku były usługi zdalne, natomiast w tych dużych aplikacje WWW;

- małe organizacje są częściej atakowane w sposób zaplanowany, lecz mniej zautomatyzowany;

- ponad połowa ataków miała na celu uzyskanie danych kart kredytowych znajdujących się w bazach mniejszych firm;

- czas wykrycia włamań wyniósł kilka tygodni aż w 85% przypadkach.

Oba raporty zawierają również rekomendacje skierowane do małych i dużych firm. Z obserwacji wynika, że duże firmy, które mają rozbudowane systemy informatyczne, nie przywiązują uwagi do kodu źródłowego oraz nie przeglądają logów w celu wczesnego wykrycia potencjalnych zagrożeń. W przypadku małych firm postuluje się stosowanie mocniejszych haseł i zwrócenie większej uwagi na podstawowe ustawienia dotyczące reguł dostępu.

Olbrzymią skalę przestępczości internetowej ujawniają raporty firmy Symantec, które opublikowano w 201119 i 201220 roku. Badanie zostało przeprowadzone w 24 krajach na całym świecie, w tym również w Polsce. Największe wrażenie robią liczby: 388 mld USD łącznych strat spowodowanych przestępczością komputerową (w Polsce 4,5 mld USD) – dla porównania autorzy przytaczają fakt, że przestępczość internetowa to działalność o wartości większej niż ogólnoświatowy czarny rynek handlu marihuaną, kokainą czy heroiną, zbliżająca się do wartości ogólnoświatowego rynku narkotyków. Aby wyobrazić sobie to, jak proporcjonalnie do technicznego postępu zwiększa się liczba nadużyć komputerowych i strat z nich wynikających, można przytoczyć fakt, iż w 2001 r. FBI oceniało, że oszustwa komputerowe powodują corocznie straty o wysokości ok. 3–5 mld USD21.

We wspomnianych 24 badanych krajach ofiarami przestępstw internetowych padło w 2011 r. 431 mln osób, a w 2012 liczba ta wzrosła do 556 milionów. Istotną informację stanowi fakt, że ok. 70% badanych doświadczyło aktów cyberprzemocy w ciągu ostatnich 12 miesięcy (z czego w 2011 r. ok. 10% to ataki związane z urządzeniami przenośnymi, w 2012 r. liczba ta sięgnęła już 30%). Firma Kaspersky, która również dzieli się statystykami dotyczącymi cyberbezpieczeństwa, w swoim raporcie22 dotyczącym 2012 r. dosyć obszernie omawia zagrożenia, jakie czyhają na użytkowników urządzeń mobilnych. Mowa tu przede wszystkim o szkodliwym oprogramowaniu, którego liczba zwiększyła się w dostępnych sklepach z aplikacjami. Zaobserwowano także działania pierwszych botnetów mobilnych.

Raport firmy Symantec jednoznacznie uświadamia to, jak bardzo niedoceniana wśród użytkowników jest skala zagrożeń wynikających z przestępczości internetowej. Raport stwierdza, że liczba ofiar internetowych przestępców była trzykrotnie większa niż odsetek ofiar tradycyjnych sprawców przestępstw. Niewystarczające oprogramowanie zabezpieczające naraża użytkowników na potencjalne ryzyko ataku złośliwego programu. Wiele osób nie stosuje nawet najprostszych metod, które mogłyby zapobiec najpowszechniejszym przestępstwom.

Ciekawemu porównaniu zostało natomiast poddane ryzyko ataku na użytkownika w ciągu 2011 roku. W oparciu o rachunek prawdopodobieństwa autorzy raportu uznali, że wynosi ono 1 do 2,27, gdzie np. ryzyko śmierci w wypadku drogowym, w tym samym czasie wynosi 1 do 6279. Można stąd wyciągnąć prosty wniosek.

Nietrudno zauważyć, że dynamiczny rozwój Internetu pociągnął za sobą ryzyko wykorzystania sieci i komputerów do przeprowadzania ataków na systemy informatyczne innych państw. Z aspektami takiej wojny cybernetycznej mieliśmy już do czynienia w ciągu ostatnich 10 lat. Jeden z głośniejszych przypadków próby destabilizacji systemów informatycznych na dużą skalę odnotowano 17 maja 2007 r. w Estonii23. Celem hackerów padł parlament estoński, banki, media i agendy rządowe. O atak, odbywający się tuż po sporze dotyczącym radzieckiego pomnika w centrum Tallina, podejrzewano rząd Rosji24.

We wrześniu 2009 r. serwery polskich instytucji rządowych również stały się celem zorganizowanego ataku25. W związku z tym incydentem w Departamencie Bezpieczeństwa Teleinformatycznego ABW powołano Rządowy Zespół Reagowania na Incydenty Komputerowe, który ma za zadanie monitorować m.in. bezpieczeństwo rządowych witryn internetowych.

Istotnym faktem w dziedzinie wojen cybernetycznych jest wykryty w czerwcu 2010 r. robak komputerowy o nazwie Stuxnet. Przyjmuje się, że został on stworzony przez rząd Stanów Zjednoczonych we współpracy z Izraelem i miał za zadanie włamać się do irańskiej elektrowni atomowej, aby sparaliżować jej pracę26. Podobnych działań nie trzeba daleko szukać. 20 marca 2013 r. banki i infrastruktura nadawców telewizyjnych funkcjonujących na terenie Korei Południowej padły ofiarą cyberataku. W związku z napięciami pomiędzy Koreą Południową i Północną o atak podejrzewano rząd w Phenianie27. Problematyka tego zjawiska doprowadziła do sytuacji, w której to rząd amerykański 7 maja 2013 r. oficjalnie oskarżył Chiny o przeprowadzanie ataków na systemy rządowe i prywatne w USA28.

Jak nietrudno zauważyć, w obecnych czasach mamy do czynienia z powszechnymi przypadkami ataków na systemy komputerowe instytucji rządowych. Wszystko wskazuje na to, że liczba tych incydentów może się zwiększać, dopóki państwa na całym świecie nie zintensyfikują działań mających na celu współpracę i spójną regulację działań przestępczych z zakresu szeroko pojętej informatyki.

Modus operandi sprawców przestępstw komputerowych

Łatwo się domyślić, że sprzęt komputerowy podłączony do sieci jest narażony na wszelkiego rodzaju ataki, których celem jest m.in. zniszczenie działającego na nim oprogramowania, kradzież lub zniszczenie danych, wykorzystanie ich mocy obliczeniowej do poważniejszych ataków czy po prostu uniemożliwienie poprawnego funkcjonowania. Taktyka i sposoby działań przestępców komputerowych w obecnych czasach są bardzo zróżnicowane. Ich samych można podzielić na kilka charakterystycznych grup:

- hakerzy (hackers): reprezentowani przede wszystkim przez ludzi młodych, wykształconych, często tworzących sformalizowane grupy, nawet o charakterze międzynarodowym, dzielących się doświadczeniem i narzędziami; uważani za najbardziej niebezpiecznych, gdyż ich działania ukierunkowane są na łamanie zabezpieczeń systemów komputerowych;

- krakerzy (crackers): podobnie jak hakerzy dokonują ataków na zabezpieczenia programów komputerowych w celu nieautoryzowanego ich użycia;

- wandale: celem ich działań jest niszczenie danych, systemów komputerowych, motywuje ich zazwyczaj pragnienie zemsty, kierują się emocjami;

- pospolici przestępcy: sprzęt komputerowy i sieć Internet wykorzystują do dokonywania wszelkiego rodzaju przestępstw, kierują się chęcią zysku bądź motywami politycznymi29.

Do powyższego podziału warto dodać następujące grupy:30

- phreaker: na długo przed upowszechnieniem się komputerów osobistych phreaking był dosyć powszechny, zwłaszcza w USA; polega on na łamaniu zabezpieczeń telefonicznych i uzyskiwaniu połączeń na koszt innego abonenta;

- pirat komputerowy: osoba rozpowszechniająca zazwyczaj programy, których zabezpieczenia zostały złamane przez crackerów, obecnie skala tego zjawiska jest bardzo duża;

- carder (carding): stosunkowo nowa i nietypowa forma działalności przestępczej polegająca na kradzieży numerów kart kredytowych bądź ich podrabianiu.

Warto w tym momencie zwrócić uwagę na pojęcie „hacker”. W literaturze bardzo często przestępca komputerowy określany jest tym terminem31. Traktowany jest zatem jako osoba, której celem jest m.in. dokonywanie zniszczeń w systemie. Spotyka się to czasem z protestem ze strony praktyków. Dariusz Doroziński32 wskazuje na konieczność rozgraniczenia takich pojęć jak „hacker” i „cracker”. Autor stwierdza, że hackerem jest osoba, która:

- fascynuje się komputerami i cyberprzestrzenią;

- z zamiłowania jest programistą, którego celem jest przełamywanie zabezpieczeń;

- jego działania mają charakter nie destrukcyjny, lecz poznawczy;

- hacker jest „badaczem” – znajduje luki w oprogramowaniu;

- dąży przede wszystkim do ulepszania tego, co już istnieje.

Brunon Hołyst33 wśród popularnych metod atakowania systemów komputerowych wyróżnia: niszczenie danych, konia trojańskiego, bombę logiczną, wirusa, robaka komputerowego.

Niszczenie danych jest jedną z najprostszych i najpowszechniejszych metod stosowanych przez sprawców. Działania te polegają na zmianie danych wprowadzanych do komputera w celu osiągnięcia określonych korzyści. Zmian można dokonać poprzez dostęp do procesów odpowiedzialnych za zapis, przekazywanie, sprawdzanie, kodowanie czy przetwarzanie danych.

Koń trojański jest najczęściej wykorzystywaną metodą do dokonywania aktów sabotażu czy oszustwa. Jego działanie polega na podszywaniu się pod przydatne oprogramowanie i wykonywaniu ukrytych operacji niewidocznych dla użytkownika. Koń trojański w przeciwieństwie do wirusa nie powiela się i nie rozprzestrzenia. Jego działanie może skutkować np. usunięciem bazy danych, sformatowaniem dysku czy podsłuchem.

Bomba logiczna, jak wskazuje nazwa, działa z opóźnieniem i w określonym momencie (np. przy starcie sytemu czy o określonej porze danego dnia), dokonując w tle operacji na podobnej zasadzie jak koń trojański.

Wirus komputerowy w przeciwieństwie do konia trojańskiego rozmnaża się i jego usunięcie z jednego miejsca nie eliminuje jego działania. Kod wirusa umieszczany jest w innym programie, który w swojej strukturze może zawierać np. konia trojańskiego czy bombę logiczną.

Robak komputerowy stanowi jedno z elementarnych narzędzi służących do łamania zabezpieczeń serwerów. Paraliżuje on system serwera w celu uzyskania uprawnień administratora węzła sieciowego. Działa podobnie do wirusa, jednakże nie potrzebuje programu „nosiciela”. Poza oddziaływaniem na serwery, robaki komputerowe wprowadzane są również do pamięci komputerów, powodując ich znaczne spowolnienie, a nawet zatrzymanie34.

Powyższy podział można uzupełnić o metody takie jak: e-mail bombing, backdoor, sniffing (podsłuch), phishing (pozorowanie autentyczności), pharming, SMiShing, IP spoofing, DDoS (Distributed Denial of Service), SYN flood35, a także takie zjawiska jak: social engineering (socjotechnika) czy cyberterrozym36.

Działania takie jak e-mail bombing (masowa wysyłka poczty elektronicznej) czy ataki DDoS (atak na określony system komputerowy bądź usługę sieciową w celu zablokowania do nich dostępu, przeprowadzany z wielu komputerów) są atakami bardzo charakterystycznymi, dlatego należałoby je omówić w oddzielnym opracowaniu.

Warto jednak przyjrzeć się bliżej zjawisku, jakim jest social engineering (socjotechnika). W dobie Internetu i portali społecznościowych socjotechnika jest coraz częściej wykorzystywana do ataków na systemy komputerowe. Czym właściwie jest to zjawisko? Krótko mówiąc, polega ono na wywieraniu wpływu na ludzi. Stosowane techniki manipulacji, jak np. NLP (programowanie neurolingwistyczne), sprawiają, że przestępcy komputerowi uzyskują informacje niejawne, wykorzystując często łatwowierność i niewiedzę użytkowników systemów informatycznych. Socjotechnika jest zjawiskiem bardzo niebezpiecznym, gdyż we współczesnym świecie, w którym tak dużo uwagi poświęca się bezpieczeństwu sieci komputerowych, na ochronę których wydaje się niebotyczne kwoty, w sposób dosyć prosty, o czym wielu z nas nie ma pojęcia, można oszukać człowieka i bez konieczności przełamywania skomplikowanych zabezpieczeń, uzyskać dostęp do różnego rodzaju danych. Przykładem osoby, która posługiwała się tą techniką był słynny hacker – Kevin Mitnick37.

Podsumowanie

Rozwój nowoczesnych technologii, które już na dobre zagościły w naszym codziennym życiu, wpłynął także na sferę związaną z przestępstwami. Przestępczość komputerowa staje się powoli coraz bardziej powszechna. Wynika to z ogólnego niezrozumienia wagi problemu i istoty zabezpieczeń oraz z braku świadomości tego, w jaki sposób należy radzić sobie z nowo powstającymi zagrożeniami w Internecie. Wzrost komercjalizacji cyberprzestrzeni, różnice w polityce internetowej różnych krajów, odmienność przepisów i praktyk w zakresie zwalczania i zapobiegania przestępstwom komputerowym pociągają za sobą trudności w egzekwowaniu prawa na poziomie międzynarodowym. Ataki w cyberprzestrzeni powodują, że odpowiedzialność organów ścigania i instytucji zajmujących się bezpieczeństwem kraju zaczyna się zacierać, wywołując tym samym konieczność wypracowania nowszych form współpracy. Rosnący poziom zagrożenia wynikającego z coraz częstszego wykorzystywania komputerów i sieci do przestępstw komputerowych, wyraźnie stawia nowe wyzwania dla krajowych organów ścigania oraz organizacji międzynarodowych. Błędne jest jednak mniemanie, że te problemy da się przezwyciężyć. Tylko proces edukacji i koordynacji działań zarówno na poziomie krajowym, jak i międzynarodowym oraz regularny przegląd i aktualizacja przepisów sprawią, że egzekwowanie prawa w jakimś stopniu będzie nadążało za zmianami technologicznymi. Tylko przez przyjęcie strategicznego podejścia do zarządzania zmianą w zakresie stosowania prawa, będziemy mogli czerpać korzyści z życia w dobie nowoczesnych technologii, nie narażając się niepotrzebnie na działania cyberprzestępców.

-

M. Siwicki, Podział i definicje cyberprzestępstwa, „Prokuratura i Prawo”, 2012, nr 7–8.

-

A. Adamski, Prawo karne komputerowe, Warszawa 2000, s. 32.

-

K. J. Jakubski, Przestępczość komputerowa – zarys problematyki, „Przegląd Policyjny” 1996, nr 12.

-

A. Adamski, Prawo karne…, dz. cyt., s. 30–35.

-

Hugon Cornwall: pseudonim byłego hackera Petera Sommera, późniejszego angielskiego prawnika.

-

U. Sieber, Przestępczość komputerowa…, dz. cyt., s 6–34.

-

K. J. Jakubski, Przestępczość…, dz. cyt., s. 38.

-

S. Bukowski, Niewidzialne przestępstwa, „Gazeta Sądowa” 2004, s. 56.

-

The 2013 Data Breach Investigations Report, <http://www.verizonbusiness.com/>, [dostęp: 02.05.2013].

-

Raport Norton Cybercrime Report 2011, <http://pl.norton.com/>, [dostęp: 02.05.2013].

-

Raport Norton Cybercrime Report 2012, <http://www.norton.com/>, [dostęp: 02.05.2013].

-

Kaspersky Security Bulletin 2012, <http://www.viruslist.pl/>, [dostęp 02.05.2013].

-

D. Doroziński, Hakerzy. Technoanarchiści cyberprzestrzeni, Warszawa 2001, s. 10–12.

-

E. Gruza, M. Goc, J. Moszczyński, Kryminalistyka…, dz.cyt., s. 565.

-

D. Doroziński, Hakerzy…, dz. cyt., s. 10.

-

B. Hołyst, Kryminalistyka, Warszawa 2007, s.244–248.

-

Ślady kryminalistyczne…, dz. cyt., s. 414.

-

E. Gruza, M. Goc, J. Moszczyński, Kryminalistyka…, dz. cyt., s. 562–565.

-

D. Doroziński, Hakerzy…, dz. cyt., s. 83.

-

K. Mitnick, Sztuka podstępu. Łamałem ludzi, nie hasła, tłum. J. Dobrzański, Warszawa 2003.

Warning: count(): Parameter must be an array or an object that implements Countable in /home/users/kylu007/public_html/krzysztofmomot/public_html/kryminalistyka.org.pl/wp-includes/class-wp-comment-query.php on line 399

-

https://www.facebook.com/pages/Sykkelmania/136107226435549 janusz panasiuk